|

|

|

PROGRAMM von Woche 06/14 |

Militärische

Geheimhaltung ist ein Auslaufmodell, Discover

restricted areas! Dies sagt ZONE*INTERDITE. Schau dich auf der Website um (clicke in das Icon). Schau dir erst die beiden Demofilme an ("Following 2 movies demonstrate how to navigate at Level_01 and Level_02"). Steige dann in den Level_01 ein, clicke dich an verschiedenen Orten der Welt ein. Und wenn du ahnst, was dich erwartet, wage dich an Level_02 (Virtual Walkthroughs only with Windows 2000 and XP ;-(((()

"Bei ZONE*INTERDITE wird der Betrachter zum Spion, wenn er sich interessiert: er verstößt gegen ein Wahrnehmungsverbot." Es ist fast unglaublich, was diese beiden Typen Wachter&Jud auf ganz legale Weise an die Öffentlichkeit bringen konnten. Ich zeige dazu noch ein Video von «SF kulturplatz». Bis letzten Sonntag waren sie an der [plug-in] in Basel präsent. Diese Institution ist einen onlineBesuch Wert für alle, die sich für neues WebDesign interessieren.

Am 01. apr 2006 feierte die Apple-Gemeinde das 30-Jahr-Jubiläum. Apple Computer wurde 1976 von Steve Jobs, Steve Wozniak (Spitzname „Woz“) und Ron Wayne in der Garage von Jobs’ Eltern gegründet. Das Startkapital bestand aus dem Erlös von Jobs’ VW Bulli und dem Texas-Instruments-Taschenrechner von Wozniak. Steve Paul Jobs und Steven Wozniak entwarfen die ersten Computer im elterlichen Schlafzimmer in Los Altos und bauten sie in der Garage zusammen. Dort produzierten sie 1976 auch den Apple I, der für 666,66 US-Dollar über die Ladentheke der Computerkette Byte ging. Am

Mac kann jeder nach 15 minuten arbeiten - und etwas

produzieren Zur Datumangabe im Titel: Die Amis schreiben MM/DD/YY. Deshalb ist nicht der 4. Jan sondern der 1. Apr der Stichtag.

"Probiers auf deinem Rechner zu Hause aus. Berichte mir, wenn du es geschafft hast." So stand es beim letzten Mal im Programm. Ich habe noch nichts Neues gehört... 4. Dies&Das

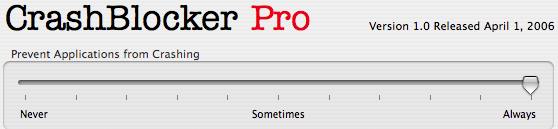

"Most application crashes are caused by "bad" electrons in the application, usually the result of cosmic rays or possibly cost-cutting measures on the part of your electricity supplier."

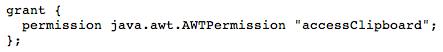

c) Warst du bisher der Meinung, dass Mozart 1791 in Wien gestorben sei? Der Tagesanzeiger berichtete, dass Mozart 1791 (aus irgendwelchen Gründen, wahrscheinlich Frauengeschichten) in Wien untertauchte und bis 1829 incognito in Florenz für Rossini Opern schrieb. Quelle: Schweizer Zeitungen vom 01. Apr 2006 Übrigens: Von den Rechnern im Medienraum aus könnt ihr alle Artikel, die in der Schweizer Presse erscheinen, ansehen. Ich zeig euch, wies geht. Setzt dann die Links. d) Hast du am letzten Mittwoch was mitbekommen von der partiellen Sonnenfinsternis? Wir im Surbtal und Umgebung hatten im Vergleich zu andern Gebieten der Deutschschweiz nahezu ideale Bedingungen. 10 Bilder worldwide der Sonnenfinsternis auf Tagi. e) Inzwischen wurde in Bayern das Handyverbot eingeführt, vgl. letztes Praktikum 06/13. Mehr in der NetZeitung. f) Heute sind ein Teil der Dritt- und ViertklässlerInnen bei PISA06. In der ersten PISA-Studie wurden die Sprachkompetenzen getestet, in der zweiten die Mathekompetenzen und jetzt sind die Naturwissenschaften an der Reihe. Der Aargau wird in dieser Sparte kaum zum Blenden kommen mit seinem reduzierten Naturwissenschaftsprogramm im Stundenplan (zB in der 3.Klasse keine Bio, in de 4. Klasse keine Geographie und keine Physik, nur 1 Jahr Chemie). Das ist im weltweiten Vergleich absolutes Minimum. 6. Kryptologie 2 Heute folgt der zweite Teil mit maschinengesteuertem Ver-/Entschlüsseln (in Java). Damit es funzelt, bedarf es aber einer technischen Voraussetzung:

b.

Speichern unter... c.

Neustart Wir testen nun 3 Verfahren. A1. Caesar A2.

Märchentest 1 - Caesar Clevere Leute haben bei diesem JavaScript einen interessanten Knopf entdeckt ;-) B1.

Substitution Interessant ist auch, wenn du auf "Manuelle Häufigkeit" clickst. B2.

Märchentest 2 - Substitution C1.

Vinegère C2.

Märchentest 2 - Substitution 7. Ziele

|

by

by

2.

04/01/76 - 04/01/06

2.

04/01/76 - 04/01/06  3. XP

auf OS X ...

3. XP

auf OS X ...

a.

TextEdit

a.

TextEdit